Phreaking téléphonique (piratage)

Le phreaking ou piratage téléphonique

est un terme décrivant l'activité de personnes étudiant,

testant, ou exploitant de manière frauduleuse les systèmes

téléphoniques. De nos jours, le phreaking s’apparente

au hacking.

Dans certains cas, le phreaker peut utiliser le réseau téléphonique

d'une manière non prévue par l'opérateur afin d'accéder

à des fonctions spéciales, principalement afin de ne pas

payer la communication et/ou de rester anonyme. Cette activité

peut être illégale dans certains pays. Toutefois, les premiers

phreakers, et un certain nombre de phreakers actuels, sont des passionnés

cherchant juste à effectuer une prouesse technique sans mauvaises

intentions, à la manière des premiers hackers.

Le terme phreak vient d'une combinaison des mots

phone , free et freak .

En 1960 lorsque des gens ont découvert que divers sifflets pouvaient

recréer la hauteur de 2 600 MHz du signal de routage téléphonique.

Un des mythes fondateur du phreaking est l'histoire de John Draper,

alias Captain Crunch.

| John Draper, connu également

sous le nom Captain Crunch, est un phreaker américain.

Son surnom provenait des boîtes de céréales

Cap'n Crunch de la société Quaker Oats. Il est également

un ami du phreaker aveugle Joe Engressia. Vers la fin des années 60, Quaker Oats offrait avec ses céréales un sifflet pour les enfants. Ce sifflet accordé sur le mi 6 (note de musique un peu bas dans échelle française) permettait de reproduire la tonalité à 2600 Hz utilisée par la compagnie téléphonique Bell pour ses lignes longue distance. (ce sifflet était de même fréquence que le signal utilisé pour piloter le central téléphonique).  Il a lui-même démenti cette légende dans le documentaire « Pir@tage », dans lequel il raconte qu'un jour, en faisant des tests sur un émetteur radio FM sur lequel il a communiqué son numéro de téléphone, ce fut Joe Engressia qui lui répondit, en lui disant qu'il hackait lui aussi mais seulement les téléphones et qu'il connaissait une manière pour téléphoner gratuitement, en émettant un signal de 2 600 hertz. C’est entre 1957 et 1958, que Joe Engressia (alors âgé de 8 ans ! ) découvre le principal secret du réseau : la fréquence de 2600hz Plus précisément, une ligne longue distance inoccupée émettait en permanence une tonalité de 2 600 Hz, indiquant à un central téléphonique qu'elle est prête à recevoir un appel. Cette propriété découverte par hasard a été exploitée par les phreakers pour passer gratuitement des appels longue distance, le plus souvent par le biais d'un dispositif électronique servant entre autres à générer la fameuse tonalité de 2600 hertz : la blue box. John Draper était l'un des pionniers de l'utilisation et de la propagation de cette technique. En pratique, le phreaker appelle un numéro vert distant. Le central téléphonique local attribue alors une ligne longue distance inoccupée et enregistre l'appel sans facturation. Avant que le central distant appelé ne décroche, le phreaker émet la tonalité 2 600 Hz, faisant croire à la ligne interurbaine qu'il a raccroché et qu'elle est désormais libre d'accepter un autre appel, alors que le central local du phreaker n'a reçu aucun signal indiquant que l'appel est terminé. Disposant toujours d'une ligne inoccupée, il compose alors le vrai numéro qu'il désire appeler, le central croyant qu'il s'agit toujours d'un appel sur numéro vert. Captain Crunch a été condamné à deux mois de prison en 1976 à la prison fédérale de Lompoc, en Californie. Ce fut le verdict du procès quand il a été arrêté quatre ans plus tôt en train de faire du phreaking à Sydney, en Australie, cinq États des États-Unis ayant décidé de poursuivre le piratage téléphonique. La faille du Captain Crunch, utilisée aux Etats-Unis n'était pas utilisable en France. |

Actuellement, avec l'arrivée du numérique dans les systèmes téléphoniques (VoIP, DECT), les procédés utilisés sont beaucoup moins rocambolesques et demandent de sérieuses compétences en informatique.

En France au début des années 1970,

des chercheurs de l'IRIA (devenu depuis INRIA) avaient remarqué

qu'en déclenchant du doigt un très bref raccrochage pendant

quelques centièmes de seconde, le standard l'interprétait

comme un 1 sans passer par le testeur de numéros. Cela permettait

ainsi aux employés n'ayant pas l'accès au téléphone

international (à l'époque, préfixe 19) de le composer

tout de même.

Autre faille, les personnes appelant un même numéro

(par exemple l’Horloge Parlante INF 84 00 ou un numéro non

attribué) se retrouvaient fortuitement en communication entre

eux. Malgré le message répétitif du disque PTT

de non attribution du numéro, ils réussissaient à

s’entendre dans les « blancs » des messages PTT. (lire

la page du réseautage)

Les gens se téléphonaient aussi sur des numéros

non attribués (certains étant « distribués

» sous le manteau, d’autres étant trouvés par

des chanceux qui téléphonaient au hazard). Au début,

ils tombaient sur les films des machines parlantes habituelles avec

leur message du type « Numéro non attribué »…

Mais les messages de ces disques, au bout d’un certain temps, étaient

déconnectés et c’est à ce moment là

que l’on pouvait percevoir la présence d’autres correspondants

plus ou moins près ou lointains et tenter des contacts.

Techniquement, à l’époque de l’électromécanique

et de la communication analogique, il était impossible de parer

à cette faille.

Les télécartes furent l'objet d'actes

de piratage pendant les années 1990 notamment pour une communication

gratuite entre le phreaker et des BBS pirates distants via un coupleur

acoustique. Mais depuis, France Télécom a mis en circulation

un nouveau type de télécarte, la T2G, avec un nouveau

système de chiffrement. Avant que la France n'utilse plus de

télécartes, le système de chiffrement des nouvelles

T2G n'a pas été cassé (ou alors, la chose n'a pas

été rendue publique) mais un phreaker prénommé

John a trouvé un système ingénieux pour contourner

cette protection et ainsi téléphoner gratuitement. En

effet, il suffisait d'utiliser une vraie T2G pour lui faire effectuer

les authentifications puis d'utiliser un émulateur de T2G une

fois la communication établie pour que la cabine ponctionne les

unités sur une télécarte qui en fait n'existe pas.

Cet émulateur porte le nom de Joséphina.

À la fin des années 2010, le phreaking en France n'avait

plus beaucoup d'adeptes. C'estait en effet une discipline dangereuse,

et les gens préfèraient s'intéresser au hacking,

beaucoup plus médiatisé. De plus, la généralisation

de connexions Internet à haut-débit et la baisse des tarifs

téléphoniques ont limité son intérêt

.

A l'heure actuelle 2024, en France, les techniques de piratage téléphonique

filaire sont globalement totalement obsolètes (à cause

des liaisons téléphonique via ADSL ou fibre optique (FTTH)

et l'usage de téléphones sans fil numériques) ;

les phreakers français n'explorent (espionnent) presque exclusivement

que les très nombreux réseaux radioélectriques,

terrestres et spatiaux, en utilisant principalement des moyens techniques

SDR (Software Defined Radio). On peut donc désormais parler de

"phreaking radio" puisque la majorité des réseaux

de télécommunications (et de fait téléphoniques)

font usage d'ondes hertziennes dans leurs chaînes de transmission.

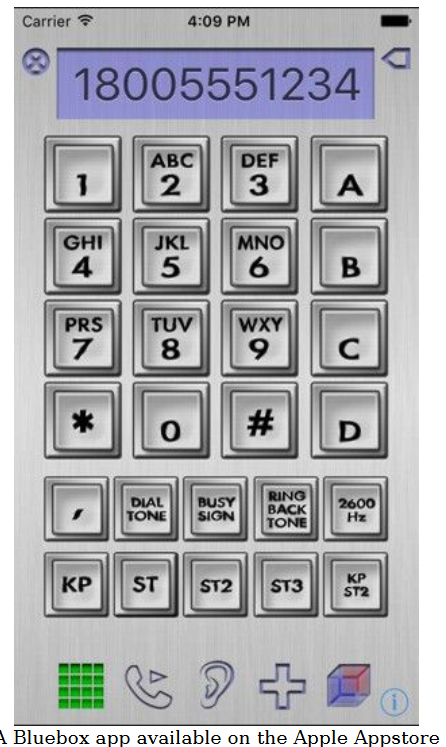

Avec les box : Généralement, on appelle les systèmes

capables de pirater un système téléphonique des

box précédés d'un nom de couleur. Il en existe

des centaines parmi lesquelles les plus connues sont la blue box,

la beige box ou encore la red box.

- La Blue box (voir des explications plus bas

dans la page)

Nous avons vu précédemment que le son émis par

le sifflet du Captain Crunch était de 2 600 Hz, on peut considérer

cela comme une blue box.

La blue box consistait simplement à utiliser les fréquences

des opérateurs, qui transitaient par les mêmes circuits

des anciens systèmes CCITT.

C'est un appareil électronique qui produit des tonalités

utilisées pour générer les tonalités de

signalisation intrabande autrefois utilisées dans le réseau

téléphonique longue distance nord-américain pour

envoyer des informations sur l'état de la ligne et le numéro

appelé via des circuits vocaux. À cette époque,

les frais associés aux appels longue distance étaient

courants et pouvaient être importants, selon l'heure, la durée

et la destination de l'appel. Un appareil de boîte bleue permettait

de contourner ces frais en permettant à un utilisateur illicite,

appelé « phreaker », de passer des appels longue

distance, sans utiliser les installations utilisateur du réseau,

qui seraient facturés à un autre numéro ou entièrement

rejetés par le système de facturation de l'entreprise

de télécommunications comme un appel incomplet. Un certain

nombre de « boîtes de couleur » similaires ont également

été créées pour contrôler d'autres

aspects du réseau téléphonique.

Aujourd'hui, les pays occidentaux utilisent le système SS7, et

la blue box ne fonctionne plus avec ces systèmes modernes.

- La Beige box consistait à brancher sur une ligne téléphonique un autre téléphone équipé de pince crocodile. Cette technique, tout comme les autres d'ailleurs, est totalement illégale, et passible de fortes amendes et peines de prison. Il était même possible de gagner de l'argent ou des cadeaux grâce à une technique similaire. Il fallait appeler un serveur Minitel, rester connecté le plus longtemps possible, et ensuite se faire envoyer des lots de fidélité. Cette arnaque est caduque depuis qu'il n'existe plus de serveurs Minitel qui proposent des lots de fidélité.

- Le Black box : écouter une conversation téléphonique, ou alors ne pas faire payer celui qui appelle grâce à un montage (était possible en France, mais un robot nommé SIRIUS2 de France Télécom repère cette box, et les utilisateurs se faisant repérer risquaient de lourdes peines).

De nombreuses entreprises privées se sont spécialisées dans le phreaking. Ces sociétés sont infiniment plus informatisées que les passionnés des années 70. Composées de plus de 250 salariés pour certaines, les mises à jour des logiciels des constructeurs prendraient de quelques jours à plusieurs mois à hacker. Pour une grande partie basée en Israël près de Tel Aviv, ces entreprises à la pointe des nouvelles technologies se vantent de pouvoir déverrouiller et d’extraire les données de tous les smartphones. Tous les systèmes d’exploitation et tous les smartphones, même récents, seraient accessibles. Au fil du temps, leur piratage se complexifierait, mais rien ne serait impossible.

Quelques cas les plus connus :

- Il y a quelques années de ça, tout un chacun pouvait

s'adonner très facilement au phreaking en interceptant les communications

entre un téléphone sans fil analogique et sa borne (c'est-à-dire

les communications, mais aussi les sonneries, la numérotation...)

en se plaçant à proximité des ondes, l'oreille

collée à un banal talkie-walkie (voire la partie récepteur

d'un ensemble baby-phone) fonctionnant sur la même fréquence.

- Plus intrusif encore, il était possible de rentrer dans une

conversation téléphonique (d'un téléphone

sans fil analogique) avec un poste émetteur HF Citizen Band sur

une grande distance, si celui-ci est en version export (la couverture

en émission va de 25 MHz à 30 MHz).

- Concernant aujourd'hui les téléphones sans fil numériques

DECT, il est possible de décoder les conversations

de ceux-ci (si le chiffrement DECT Standard Cipher n'est pas ou mal

activé) avec une carte PCMCIA adéquate et un ordinateur.

- On pouvait aussi avec un récepteur UHF spécifique ou

bien aujourd'hui avec un récepteur SDR recevoir et décoder

les messages de radiomessagerie Pager

fonctionnant avec le protocole POCSAG.

- Il est possible de recevoir et décoder des trames de données

TDMA de certains satellites de télécommunication Inmarsat

utilisant la norme standard C — E-mail, Fax, Telex… —

avec un logiciel spécifique.

- Dans le même cadre, des sites web très spécialisés

permettent d'avoir accès aux fréquences (parfois confidentielles)

de nombreux satellites militaires et ainsi de pouvoir intercepter les

liaisons montantes (uplink) et descendantes (downlink).

- Enfin, il est possible depuis quelques années, de pirater les

autocommutateurs (IPBX) de type VoIP à partir d'un ordinateur.

Le phreaking a pratiquement pris fin en 1983 lorsque les lignes téléphoniques ont été modernisées pour adopter la signalisation inter-bureaux par canal commun (CCIS), qui a séparé la signalisation de la ligne vocale.

Méthodes modernes de phreaking

Dans le monde interconnecté d'aujourd'hui,

le phreaking continue d'évoluer. Les pirates informatiques exploitent

des technologies avancées, telles que les systèmes de

voix sur IP (VoIP) et les attaques de phishing vocal (Vishing), pour

exploiter les vulnérabilités des réseaux téléphoniques

traditionnels et numériques.

Par exemple, en 2019, un groupe de pirates informatiques

a exploité des vulnérabilités dans le réseau

international de télécommunications, obtenant un accès

non autorisé à plus de 10 entreprises de télécommunications

et volant des informations sensibles. Ils ont utilisé des techniques

sophistiquées pour infiltrer le réseau et sont restés

indétectables pendant des mois, soulignant la menace constante

que représentent les méthodes modernes de phreaking.

L'une des tendances émergentes du phreaking

moderne est l'utilisation de tactiques d'ingénierie sociale pour

manipuler les individus et les amener à divulguer des informations

sensibles. Les phreakers sont devenus experts dans l'usurpation de l'identité

de personnes ou d'organisations de confiance, en trompant des victimes

sans méfiance pour les amener à révéler

leurs informations personnelles ou financières.

De plus, l'utilisation croissante des smartphones

a ouvert de nouvelles perspectives aux attaques de phreaking. Les appareils

mobiles font désormais partie intégrante de nos vies et

les phreakers ont capitalisé sur cette dépendance. Ils

exploitent les vulnérabilités des systèmes d'exploitation

et des applications mobiles, obtenant un accès non autorisé

aux données personnelles, aux journaux d'appels et même

à la possibilité de contrôler à distance

l'appareil d'une victime...

Le Phreaking mobile

Avec l'avènement du smartphone et d'Internet,

les hackers ont trouvé d'autres moyens pour exploiter les communications,

mais également les standards téléphoniques. Au

début des années 2000, le Phreaking mobile n'était

pas rare. Il s'agissait de pirater les cartes SIM à distance

pour communiquer à l'insu des clients. La démocratisation

des forfaits mobiles illimités a peu à peu mis fin à

cette pratique illégale.

sommaire

Aux Etats-Unis Le phreaking

est entré dans l’imaginaire populaire en octobre 1971 lorsque

Esquire a publié l’histoire « Les secrets de la petite

boîte bleue » de Ron Rosenbaum.

Dans les années 1970, le phreaking a été associé

au radicalisme politique.Abbie Hoffman , leader du Youth International

Party, s'est intéressé au phreaking comme moyen de résister

au monopole d'American Telephone & Telegraph ( AT&T ).

En 1971, Hoffman et un phreaker connu sous le nom de «

Ma Bell » ont commencé à publier une newsletter

intitulée Party Line , qui décrivait des moyens de détourner

les lignes téléphoniques à leur propre usage. En

1973, la Party Line est devenu connue sous le nom de TAP , pour «

programme d'assistance technologique ». Hoffman a préconisé

la libération des lignes téléphoniques car il pensait

que la prise de contrôle des systèmes de communication

serait une action cruciale pour une révolte de masse. Au milieu

des années 1970, AT&T avait révélé qu'elle

perdait environ 30 millions de dollars par an à cause de la fraude

téléphonique , y compris le phreaking.

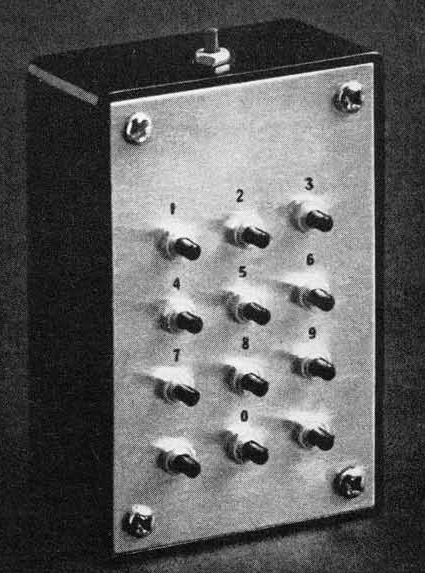

Les boîtes bleues étaient des émetteurs construits

par l'utilisateur qui permettaient à celui-ci d'accéder

aux 12 tonalités utilisées par les opérateurs téléphoniques,

comme décrit dans le 'Bell System Technical Journal (1954

et 1960).

Développés pour la première fois dans les années

1960 et utilisés par une petite communauté de phreakers,

l'introduction de la microélectronique à bas prix au début

des années 1970 a grandement simplifié ces appareils au

point qu'ils pouvaient être construits par toute personne raisonnablement

compétente avec un fer à souder ou une plaque d'essai

. Peu de temps après, des modèles de qualité relativement

faible ont été proposés entièrement assemblés,

mais ceux-ci nécessitaient souvent des retouches de la part de

l'utilisateur pour rester opérationnels.

« Les secrets de la petite boîte bleue » de

Ron Rosenbaum.

Une histoire tellement incroyable qu'elle pouvait même

vous faire condamner par la compagnie de téléphone.

Je suis dans le salon luxueusement meublé d'Al Gilbertson,

le créateur de la « boîte bleue ». Gilbertson

tient confortablement dans la paume de sa main une de ses « boîtes

bleues » noires et argentées brillantes, en montrant les

treize petits boutons-poussoirs rouges qui dépassent de la console.

Il fait danser ses doigts sur les boutons, en tapant des bips électroniques

discordants. Il essaie de m'expliquer comment sa petite boîte

bleue ne fait rien de moins que de mettre tout le système téléphonique

du monde, satellites, câbles et tout le reste, au service de l'opérateur

de la boîte bleue, gratuitement.

"C'est ce qu'il fait. Essentiellement, cela vous donne le

pouvoir d'un super opérateur", il appuie sur le bouton supérieur

avec son index et la boîte bleue émet un bip aigu,"Et

comme ça" — cheep fait encore la boîte bleue

— "vous contrôlez les systèmes de commutation

longue distance de la compagnie de téléphone depuis votre

mignon petit téléphone Princess ou n'importe quel vieux

téléphone public. Et vous avez l'anonymat. Un opérateur

doit opérer depuis un endroit précis : la compagnie de

téléphone sait où elle est et ce qu'elle fait.

Mais avec votre boîte à bips, une fois que vous sautez

sur une ligne, disons depuis un numéro 800 [gratuit] d'un Holiday

Inn, ils ne savent pas où vous êtes, ni d'où vous

venez, ils ne savent pas comment vous avez réussi à vous

glisser dans leurs lignes et à apparaître dans ce numéro

800. Ils ne savent même pas qu'il se passe quelque chose d'illégal.

Et vous pouvez masquer vos origines à autant de niveaux que vous

le souhaitez. Vous pouvez appeler la porte d'à côté

via White Plains, puis Liverpool par câble, puis revenir ici par

satellite. Vous pouvez vous appeler d'un téléphone public

tout autour du monde vers un téléphone public à

côté de chez vous. Et vous récupérez aussi

votre argent."

« Et ils ne peuvent pas retracer les appels ? Ils ne peuvent

pas vous facturer ? »

« Pas si vous vous y prenez bien. Mais vous verrez que l'appel

gratuit n'est pas aussi excitant au début que le sentiment de

puissance que vous procure le fait d'avoir un de ces petits objets dans

votre main. J'ai vu des gens, lorsqu'ils mettent la main sur un de ces

objets pour la première fois et commencent à l'utiliser,

découvrir qu'ils peuvent établir des connexions, mettre

en place des schémas de commutation en croix et en zigzag dans

les deux sens à travers le monde. Ils parlent à peine

aux personnes qu'ils parviennent enfin à joindre. Ils disent

bonjour et commencent à réfléchir au type d'appel

à passer ensuite. Ils deviennent un peu fous. » Il regarde

le petit paquet bien rangé dans sa paume. Ses doigts dansent

toujours, tapant des motifs de bip. « Je pense que cela a quelque

chose à voir avec la petite taille de mes modèles. Il

y a beaucoup de boîtes bleues autour, mais les miennes sont les

plus petites et les plus sophistiquées électroniquement.

J'aimerais pouvoir vous montrer le prototype que nous avons fabriqué

pour notre grosse commande collective. »

Il soupire. « Nous avions reçu cette commande d'un

millier de boîtes de bips d'un homme de main d'un syndicat à

Las Vegas. Ils les utilisent pour placer des paris d'un océan

à l'autre, pour garder les files ouvertes pendant des heures,

ce qui peut coûter cher si vous devez payer. L'accord portait

sur un millier de boîtes bleues pour 300 $ chacune. Avant cela,

nous les vendions au détail pour 1 500 $ chacune, mais 300 000

$ d'un seul coup, c'était difficile à refuser. Nous avions

un accord de fabrication aux Philippines. Tout était prêt

à partir. Quoi qu'il en soit, le modèle que j'avais préparé

pour une production de masse limitée était suffisamment

petit pour tenir dans une boîte Marlboro à couvercle rabattable.

Il avait des panneaux tactiles encastrés pour un clavier, plutôt

que ces boutons disgracieux qui dépassaient. Il ressemblait à

une petite radio portable. En fait, je l'avais conçu avec un

minuscule récepteur à transistor pour obtenir un canal

AM, donc au cas où la loi deviendrait suspecte, le propriétaire

pourrait allumer la partie radio, commencer à claquer des doigts,

et personne ne pourrait dire qu'il se passait quelque chose d'illégal.

J'ai pensé à tout pour ce modèle - je l'ai fait

doubler avec un "Une bande de thermite qui pouvait être allumée

par un signal radio provenant d'un minuscule bouton émetteur

sur votre ceinture, de sorte qu'elle pouvait être réduite

en cendres instantanément en cas de fraude. C'était magnifique.

Une belle petite machine. Vous auriez dû voir les visages de ces

gars du syndicat quand ils sont revenus après l'avoir essayé.

Ils la tenaient dans leur paume comme s'ils ne voulaient plus la lâcher,

et ils disaient : "Je n'arrive pas à y croire. Je n'arrive

pas à y croire". Vous n'y croirez probablement pas tant

que vous ne l'aurez pas essayé."

La Bluebox créée

et vendue par Steve Wozniak et Steve Jobs.

La Bluebox créée

et vendue par Steve Wozniak et Steve Jobs.

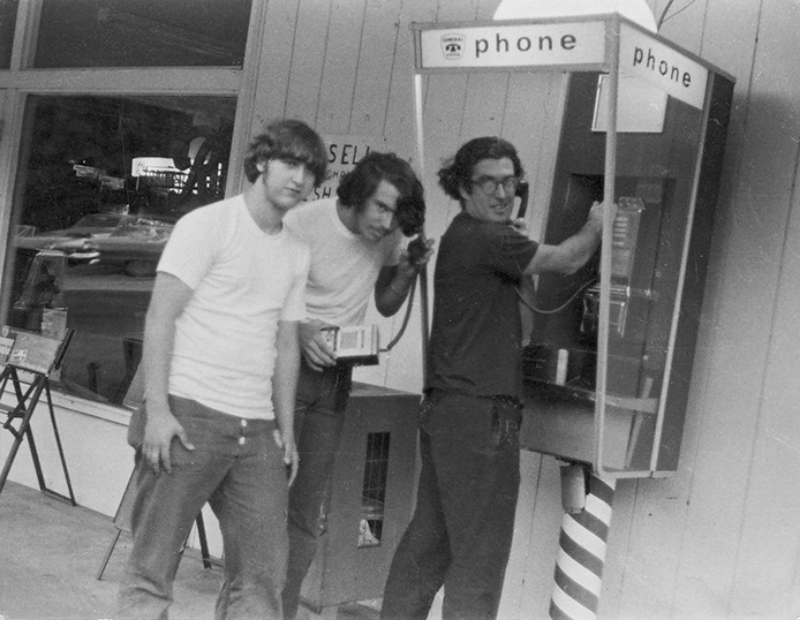

La boîte bleue est testée : certaines connexions

sont établies

Deux nuits plus tard, vers onze heures, Fraser Lucey tient une boîte

bleue dans la paume de sa main gauche et un téléphone

dans la paume de sa main droite. Il se tient dans une cabine téléphonique

à côté d'un motel isolé et fermé,

près de l'autoroute 1. Je me tiens devant la cabine téléphonique.

Fraser aime montrer sa boîte bleue aux gens. Jusqu'à il

y a quelques semaines, lorsque Pacific Telephone a procédé

à quelques arrestations dans sa ville, Fraser Lucey aimait apporter

sa boîte bleue aux fêtes. Il n'a jamais failli : quelques

bips de son appareil et Fraser est devenu le centre d'attention dans

les rassemblements les plus branchés, jouant des tours de passe-passe

téléphonique et demandant des numéros pendant des

heures. Il a commencé à prendre des commandes pour son

fabricant au Mexique. Il est devenu revendeur.

Fraser fait désormais attention à l'endroit où

il expose sa boîte bleue. Mais il ne se lasse jamais de jouer

avec. « C'est comme si c'était la première fois

à chaque fois », me dit-il.

Fraser insère une pièce de dix cents dans la fente. Il

écoute une tonalité et porte le récepteur à

mon oreille. J'entends la tonalité.

Fraser commence à décrire, avec un certain air expérimenté,

ce qu'il fait pendant qu'il le fait.

« Je compose un numéro 800 maintenant. N'importe quel numéro

800 fera l'affaire. C'est gratuit. Ce soir, je pense que j'utiliserai

le numéro 800 de ----- [il cite le nom d'une société

de location de voitures bien connue]. Écoutez, ça sonne.

Tiens, vous l'entendez ? Maintenant, regardez. »

Il place la boîte bleue sur le micro du téléphone

de manière à ce que le bouton argenté et les douze

boutons noirs soient tournés vers moi. Il appuie sur le bouton

argenté, celui du haut, et j'entends ce bip aigu.

« Cela représente 2 600 cycles par seconde pour être

exact », explique Lucey. « Maintenant, écoutez

vite. »

Il me tend l'écouteur. La sonnerie a disparu. La ligne émet

un léger hoquet, puis un bourdonnement aigu, puis plus rien,

à part un léger bruit blanc.

« Nous sommes libres maintenant », me dit Lucey,

reprenant le téléphone et appliquant à nouveau

la boîte bleue sur son embout. « Nous sommes sur un tandem,

dans un coffre à longues lignes. Une fois que vous êtes

sur un tandem, vous pouvez vous envoyer où vous voulez. »

Il décide de visiter Londres en premier. Il choisit un certain

téléphone public situé dans la gare de Waterloo.

Ce téléphone public particulier est populaire auprès

du réseau de phreaks téléphoniques car il y a généralement

des gens qui passent à toute heure et qui le décrochent

et discutent un moment. Il appuie sur le bouton situé dans le

coin inférieur gauche, marqué « KP » sur la

face de la boîte.

« C'est Key Pulse. Il indique au tandem que nous sommes prêts

à lui donner des instructions. Je vais d'abord composer le KP

182 START, ce qui nous fera entrer dans l'émetteur d'outre-mer

à White Plains. » J'entends un bruit sec. « Je pense

que nous irons en Angleterre par satellite. Le câble est en fait

plus rapide et la connexion est un peu meilleure, mais j'aime bien le

satellite. Je compose donc simplement le KP Zero 44. Le zéro

est censé garantir une connexion par satellite et 44 est l'indicatif

du pays pour l'Angleterre. Bon... nous y sommes. À Liverpool

en fait. Maintenant, tout ce que j'ai à faire, c'est composer

l'indicatif régional de Londres, qui est le 1, et composer le

numéro du téléphone public. Tiens, écoute,

j'ai une sonnerie maintenant. » J'entends le doux ronronnement

rapide d'une sonnerie londonienne. Puis quelqu'un décroche le

téléphone. « Bonjour », dit la voix londonienne.

« Bonjour. Qui est-ce ? » demande Fraser.

« Bonjour. En fait, il n'y a personne ici. J'ai juste décroché

ce téléphone en passant. C'est un téléphone

public. Il n'y a personne pour répondre en fait. »

« Bonjour. Ne raccrochez pas. J'appelle des États-Unis.

»

« Oh. Quel est le but de l'appel ? C'est un téléphone

public, vous savez. »

"Oh. Tu sais. Pour vérifier, euh, pour savoir ce qui

se passe à Londres. Comment c'est là-bas ?"

« Il est cinq heures du matin. Il pleut maintenant. »

"Oh. Qui es-tu ?"

Le passant londonien s'avère être

un soldat de la Royal Air Force qui revient à sa base dans le

Lincolnshire, avec une terrible gueule de bois après trente-six

heures de congé. Fraser et lui parlent de la pluie. Ils conviennent

que c'est plus agréable quand il ne pleut pas. Ils se disent

au revoir et Fraser raccroche. Sa pièce de dix cents revient

avec un joli tintement.

« Ce n'est pas si loin , dit-il en souriant.

Londres. Comme ça. »

Fraser serre affectueusement la petite boîte

bleue dans sa main. « Je t'ai dit que c'était pour de

vrai. Écoute, si ça ne te dérange pas, je vais

essayer de joindre une fille que je connais à Paris. Je l'appelle

généralement à cette heure-ci. Ça la fait

flipper. Cette fois, j'utiliserai le numéro 800 de ------ (une

autre société de location de voitures) et nous passerons

par câble outre-mer, 133 ; 33 est l'indicatif du pays pour la

France, le 1 vous envoie par câble. Bon, c'est parti... Oh

mince. Occupée. À qui peut-elle bien parler à cette

heure-ci ? »

Une voiture de police passe lentement devant le

motel. La voiture ne s'arrête pas, mais Fraser devient nerveux.

Nous remontons dans sa voiture et roulons dans la direction opposée

jusqu'à une station Texaco fermée pour la nuit. Nous nous

arrêtons devant une cabine téléphonique près

de la pompe à air. Fraser se précipite à l'intérieur

et essaie le numéro de Paris. C'est à nouveau occupé.

« Je ne comprends pas à qui elle

peut bien parler. Les circuits sont peut-être occupés.

C'est dommage que je n'aie pas encore appris à me connecter à

des lignes étrangères avec cet appareil. »

Fraser commence à gueuler, comme disent

les gueulards téléphoniques. Il compose le numéro

800 d'une des principales cartes de crédit nationales et tape

les tonalités qui lui amènent l'enregistrement de l'heure

à Sydney, en Australie. Il bipe l'enregistrement de la météo

à Rome, en italien bien sûr. Il appelle un ami à

Boston et parle d'une certaine action en vente libre dans laquelle ils

sont très investis. Il trouve le numéro de Paris occupé

à nouveau. Il appelle "Dial a Disc" à Londres,

et nous écoutons Double Barrel de David et Ansil Collins, le

tube numéro un de la semaine à Londres. Il appelle un

autre type de dealer et parle en code. Il appelle Joe Engressia , le

génie original du gueulard téléphonique aveugle,

et lui rend hommage. Il y a d'autres appels. Finalement, Fraser parvient

à joindre sa jeune femme à Paris. Ils conviennent tous

les deux que les circuits doivent être occupés et critiquent

le système téléphonique parisien. À deux

heures et demie du matin, Fraser raccroche, empoche sa pièce

de dix cents et démarre, en conduisant d'une main, tenant ce

qu'il appelle sa « jolie petite boîte bleue » dans

l'autre.

Vous pouvez appeler longue distance pour moins cher que vous ne le pensez.

« Il y a quelques années, la compagnie

de téléphone a commis une grave erreur », explique

Gilbertson deux jours plus tard dans son appartement. « Ils ont

été assez imprudents pour laisser un journal technique

publier les fréquences réelles utilisées pour créer

toutes leurs tonalités multifréquences. Il s'agissait

simplement d'un article théorique qu'un ingénieur des

Bell Telephone Laboratories avait écrit sur la théorie

de la commutation, et il avait énuméré les tonalités

en passant. À ----- [une école technique réputée],

j'avais bricolé avec des téléphones pendant plusieurs

années avant de tomber sur un exemplaire de la revue dans la

bibliothèque d'ingénierie. Je suis retourné au

laboratoire et il m'a fallu peut-être douze heures à partir

du moment où j'ai vu cet article pour assembler la première

boîte bleue fonctionnelle . Elle était plus grande et plus

encombrante que ce petit bébé, mais elle fonctionnait.

»

Tout cela est dans les archives publiques de ce

journal technique rédigé principalement par les gens du

Bell Lab pour d'autres ingénieurs en téléphonie.

Ou du moins, c'était public. « Essayez simplement de vous

procurer un exemplaire de ce numéro dans une bibliothèque

d'école d'ingénieurs. Bell les a tous étiquetés

en rouge et retirés de la circulation », me dit Gilbertson.

« Mais c'est trop tard. Tout est public

maintenant. Et une fois que tout est devenu public, la technologie nécessaire

pour créer son propre bipeur est à la portée de

n'importe quel enfant de douze ans, et même de n'importe quel

enfant aveugle de douze ans . Et il peut le faire en moins de douze

heures que nous. Les enfants aveugles le font tout le temps. Ils ne

peuvent pas construire quelque chose d'aussi précis et compact

que mon bipeur, mais le leur peut faire tout ce que le mien peut faire.

»

"Comment?"

"D'accord. Il y a une vingtaine d'années,

AT&T a pris la décision, qui a coûté plusieurs

milliards de dollars, de faire fonctionner l'ensemble de son système

de commutation longue distance sur douze combinaisons générées

électroniquement de six tonalités principales. Ce sont

les tonalités que vous entendez parfois en arrière-plan

après avoir composé un numéro longue distance.

Ils ont décidé d'utiliser des tonalités très

simples - la tonalité de chaque numéro est constituée

de deux tonalités fixes à fréquence unique jouées

simultanément pour créer une certaine fréquence

de battement. Par exemple, 1 300 cycles par seconde et 900 cycles par

seconde joués ensemble vous donnent la tonalité du chiffre

5. Maintenant, ce que certains de ces pirates du téléphone

ont fait, c'est se procurer un orgue électrique. N'importe quel

orgue de divertissement familial bon marché. Puisque les fréquences

sont désormais connues du public - un pirate du téléphone

aveugle les a même fait enregistrer dans un de ces livres parlants

pour aveugles - il leur suffit de trouver les notes de musique sur l'orgue

qui correspondent aux tonalités du téléphone. Puis

ils les enregistrent. Par exemple, pour obtenir la tonalité de

Ma Bell pour le numéro 1. Vous appuyez simultanément sur

les touches d'orgue F5 et A5 [900 et 700 cycles par seconde]. Pour produire

le ton de 2, il faut F5 et C6 [1100 et 700 cps]. Les phreaks du téléphone

font circuler toute la liste des notes, il n'y a donc plus d'essais

et d'erreurs."

Il me montre une liste du reste des numéros

de téléphone et les deux touches de l'orgue électrique

qui les produisent.

« En fait, vous devez enregistrer ces notes

à une vitesse de bande de 3 pouces par seconde et la doubler

à 7 pouces par seconde lorsque vous les lisez, pour obtenir les

tons appropriés », ajoute-t-il.

« Alors, une fois que vous avez enregistré

toutes les tonalités, comment les branchez-vous sur le système

téléphonique ? »

"Eh bien, ils prennent leur orgue et leur

magnétophone à cassettes, et commencent à taper

des numéros de téléphone entiers en tonalités

sur l'orgue, y compris les codes de pays, les instructions de routage,

les tonalités "KP" et "Start". Ou, s'ils

n'ont pas d'orgue, quelqu'un dans le réseau de phreak téléphonique

leur envoie une cassette avec toutes les tonalités enregistrées,

avec une voix qui dit "Numéro un", puis vous avez la

tonalité, "Numéro deux", puis la tonalité

et ainsi de suite. Ainsi, avec deux magnétophones à cassettes,

ils peuvent assembler une série de numéros de téléphone

en passant d'un numéro à l'autre. N'importe quel idiot

du pays avec un magnétophone à cassettes bon marché

peut faire tous les appels gratuits qu'il veut."

« Vous voulez dire que vous tenez simplement

le magnétophone à cassettes près de l'embouchure

et que vous activez une série de bips que vous avez enregistrés

? Le téléphone pense que tout ce qui émet ces sons

doit être son propre équipement ? »

"C'est vrai. Tant que la fréquence

est comprise entre trente cycles par seconde et les tonalités

de la compagnie de téléphone, l'équipement téléphonique

pense qu'il entend sa propre voix lui parler. Le premier phreaking téléphonique

était un gamin aveugle avec une oreille parfaite, Joe Engressia

, qui avait l'habitude de siffler dans le téléphone. Un

opérateur pouvait faire la différence entre son sifflet

et le générateur de tonalité électronique

de la compagnie de téléphone, mais le circuit de commutation

de la compagnie de téléphone ne peut pas les distinguer.

Plus la compagnie de téléphone grandit et plus elle s'éloigne

des opérateurs humains, plus elle devient vulnérable à

toutes sortes de phreaking téléphonique."

Un guide pour les perplexes

« Mais attendez une minute »,

j'arrête Gilbertson. « Si tout ce que vous faites ressemble

à du matériel de compagnie de téléphone,

pourquoi la compagnie de téléphone ne vous facture-t-elle

pas l'appel de la même manière qu'elle facture son propre

matériel ? »

« Ok. C'est là qu'intervient la tonalité

de 2 600 cycles. Je ferais mieux de commencer depuis le début.

»

Le début qu'il me décrit est une

vision du système téléphonique du continent comme

des milliers de réseaux, de lignes longues rayonnant de chacun

des centaines de centraux de commutation interurbaine vers les autres

centraux de commutation interurbaine. Chaque centraux de commutation

interurbaine est une ruche compacte de milliers de tandems longue distance

qui sifflent et émettent constamment des bips à destination

des tandems des centraux de commutation interurbaine éloignés.

Le tandem est la clé de tout le système.

Chaque tandem est une ligne avec des relais capables de signaler n'importe

quel autre tandem dans n'importe quel autre centre de commutation de

péage du continent, soit directement un à un, soit en

programmant un itinéraire détourné à travers

plusieurs autres tandems si tous les itinéraires directs sont

occupés. Par exemple, si vous voulez appeler de New York à

Los Angeles et que le trafic est dense sur toutes les lignes directes

entre les deux villes, votre tandem à New York est programmé

pour essayer le meilleur itinéraire suivant, qui peut vous envoyer

vers un tandem à la Nouvelle-Orléans, puis vers San Francisco,

ou vers un tandem à la Nouvelle-Orléans, de retour vers

un tandem à Atlanta, vers un tandem à Albuquerque et enfin

vers Los Angeles.

Lorsqu'un tandem n'est pas utilisé, lorsqu'il

attend que quelqu'un fasse un appel longue distance, il siffle. Un côté

du tandem, le côté « faisant face » à

votre téléphone fixe, siffle à 2600 cycles par

seconde en direction de tous les téléphones fixes desservis

par le central, leur indiquant qu'il est à leur service, s'ils

souhaitent faire un appel longue distance. L'autre côté

du tandem siffle à 2600 cps sur une ou plusieurs lignes interurbaines

longue distance, indiquant au reste du système téléphonique

qu'il n'envoie ni ne reçoit d'appel via cette ligne pour le moment,

qu'il n'a aucune utilité pour cette ligne pour le moment.

« Lorsque vous composez un numéro

longue distance, la première chose qui se produit est que vous

êtes connecté à un tandem. Un registre arrive du

côté du tandem qui vous fait face et présente à

ce côté le numéro que vous avez composé.

Ce côté émetteur du tandem arrête de siffler

le 2600 sur sa ligne principale. Lorsqu'un tandem arrête la tonalité

2600 qu'il envoie via une ligne principale, on dit que la ligne principale

est « saisie » et est maintenant prête à transmettre

le numéro que vous avez composé - converti en bips multifréquences

- à un tandem dans l'indicatif régional et le central

téléphonique que vous souhaitez.

Maintenant, quand un opérateur de la boîte

bleue veut faire un appel de la Nouvelle-Orléans à New

York, il commence par composer le numéro 800 d'une société

qui pourrait avoir son siège social à Los Angeles. Le

côté émetteur du tandem de la Nouvelle-Orléans

cesse d'envoyer le 2600 par le réseau vers le bureau central

de Los Angeles, saisissant ainsi le réseau. Votre tandem de la

Nouvelle-Orléans commence à envoyer des bips à

un tandem qu'il a découvert en train de siffler par inadvertance

le 2600 à Los Angeles. Le côté récepteur

de ce tandem de Los Angeles est saisi, arrête de siffler le 2600,

écoute les bips qui lui indiquent quel téléphone

de Los Angeles appeler et commence à faire sonner le numéro

800. Pendant ce temps, une marque faite sur la bande comptable du bureau

de la Nouvelle-Orléans indique qu'un appel de votre téléphone

de la Nouvelle-Orléans au numéro 800 de Los Angeles a

été lancé et attribue à l'appel un numéro

de code. Tout est normal jusqu'à présent.

Mais le pirate du téléphone appuie

alors son boîtier bleu sur le micro et appuie sur le bouton 2600

cycles, envoyant 2600 du tandem de la Nouvelle-Orléans au tandem

de Los Angeles. Le tandem de Los Angeles remarque que 2600 cycles arrivent

à nouveau sur la ligne et suppose que la Nouvelle-Orléans

a raccroché parce que le trunk siffle comme s'il était

inactif. Le tandem de Los Angeles cesse immédiatement de faire

sonner le numéro 800 de Los Angeles. Mais dès que le pirate

retire son doigt du bouton 2600, le tandem de Los Angeles suppose que

le trunk est à nouveau utilisé parce que le 2600 a disparu,

il écoute donc une nouvelle série de tonalités

de chiffres - pour savoir où il doit envoyer l'appel.

Ainsi, l'opératrice de la boîte bleue

de la Nouvelle-Orléans est maintenant en contact avec un tandem

de Los Angeles qui attend comme un génie obéissant qu'on

lui dise quoi faire ensuite. Le propriétaire de la boîte

bleue émet alors un bip des dix chiffres du numéro de

New York qui indique au tandem de Los Angeles de relayer un appel vers

New York. Ce qu'il fait rapidement. Dès que votre correspondant

décroche le téléphone à New York, le côté

du tandem de la Nouvelle-Orléans qui vous fait face cesse d'envoyer

des cycles 2600 et commence à vous transmettre sa voix par l'intermédiaire

du tandem de Los Angeles. Une note est inscrite sur la bande comptable

indiquant que la connexion a été établie sur l'appel

800 qui avait été initié et noté plus tôt.

Lorsque vous arrêtez de parler à New York, une note est

inscrite indiquant que l'appel 800 est terminé.

À trois heures du matin le lendemain, lorsque

l'ordinateur comptable de la compagnie de téléphone commence

à relire la bande comptable principale de la journée précédente,

il enregistre qu'un appel d'une certaine durée a été

passé depuis votre domicile de la Nouvelle-Orléans vers

un numéro 800 de Los Angeles et, bien sûr, l'ordinateur

comptable a été formé pour ignorer ces appels gratuits

800 lors de la compilation de votre facture mensuelle.

« Tout ce qu’ils peuvent prouver, c’est

que vous avez passé un appel gratuit en 800 », conclut

Gilbertson, l’inventeur. « Bien sûr, si vous êtes

assez stupide pour parler pendant deux heures sur un numéro en

800 et qu’ils ont installé un de leurs programmes informatiques

anti-fraude spéciaux pour surveiller ce genre de choses, ils

peuvent vous repérer et vous demander pourquoi vous avez passé

deux heures à parler au numéro en 800 du recrutement de

l’armée alors que vous êtes en poste. Mais si vous

le faites depuis un téléphone public, ils peuvent découvrir

quelque chose d’étrange le lendemain – s’ils ont

un programme de recherche de boîtes bleues dans leur ordinateur

– mais vous aurez alors quitté le téléphone

public depuis longtemps. L’utilisation d’un téléphone

public est presque garantie de sécurité. »

« Que dire de la récente série d’arrestations

dans tout le pays – à New York, Cleveland, etc. ? »

ai-je demandé. « Comment ont-ils pu être arrêtés

aussi facilement ? »

« D'après ce que je peux voir, ils ont commis une grave

erreur : ils saisissaient les lignes en utilisant un indicatif régional

plus 555-1212 au lieu d'un numéro 800. L'utilisation du 555 est

facile à détecter car lorsque vous envoyez des bips multifréquences

de 555, vous recevez une facture sur votre bande et l'ordinateur de

comptabilité sait qu'il y a un problème lorsqu'il essaie

de vous facturer un appel de deux heures aux informations d'Akron, Ohio,

et il laisse tomber une carte d'anomalie qui va directement dans les

mains de l'agent de sécurité s'il recherche des utilisateurs

de boîtes bleues.

« Celui qui a vendu ces boîtes bleues à ces gars-là

ne leur a pas expliqué comment les utiliser correctement, ce

qui est assez irresponsable. Et ils étaient assez stupides de

les utiliser tout le temps à la maison.

« Mais ce que ces arrestations signifient en réalité,

c'est qu'un nombre considérable de boîtes bleues inondent

le pays et que les gens les trouvent si faciles à fabriquer qu'ils

savent comment les fabriquer avant même de savoir les utiliser.

Ma Bell a des ennuis. »

Et si un opérateur de boîte bleue ou un pirate de téléphone

à cassette s'en tient aux téléphones publics et

aux numéros 800, la compagnie de téléphone ne peut

pas les arrêter ?

« À moins qu'ils ne changent toute leur technologie de

pêche aux longues lignes à l'échelle nationale,

ce qui leur prendra quelques milliards de dollars et vingt ans. Pour

l'instant, ils ne peuvent rien faire. Ils sont foutus. »

Le capitaine Crunch fait la démonstration de sa célèbre

unité

Il existe un réseau téléphonique clandestin dans

ce pays. Gilbertson l'a découvert le jour même où

la nouvelle de ses activités a fait la une des journaux. Ce soir-là,

son téléphone s'est mis à sonner. Des pirates téléphoniques

de Seattle, de Floride, de New York, de San Jose et de Los Angeles ont

commencé à l'appeler pour lui parler du réseau

de pirates téléphoniques. Il recevait un appel d'un pirate

téléphonique qui ne lui disait rien d'autre que : «

Raccrochez et appelez ce numéro. »

Lorsqu'il composa le numéro, il se retrouva pris dans une conférence

téléphonique avec une douzaine de pirates téléphoniques

organisés par un étrange central téléphonique

de Colombie-Britannique. Ils se présentèrent comme des

pirates téléphoniques, lui firent la démonstration

de leurs boîtes bleues artisanales qu'ils appelèrent «

MF-ers » (pour « multifréquence », entre autres

choses), et lui parlèrent de leurs appareils de pirates téléphoniques.

Ils lui dévoilèrent leurs secrets en partant du principe

que si la compagnie de téléphone le recherchait, il devait

être digne de confiance. Et, se souvient Gilbertson, ils l'étonnèrent

par leur sophistication technique.

Je lui demande comment entrer en contact avec le réseau de phreaks

téléphoniques. Il fouille dans un fichier de vieux schémas

et en déduit une douzaine de numéros dans trois indicatifs

régionaux très éloignés.

« Ce sont les centres », me dit-il. À côté

de certains numéros, il écrit des prénoms ou des

surnoms : des noms comme Captain Crunch , Dr. No, Frank Carson (également

un mot de code pour un appel gratuit), Marty Freeman (mot de code pour

un appareil MF), Peter Perpendicular Pimple, Alefnull et The Cheshire

Cat. Il fait des vérifications à côté des

noms de ceux parmi ces douze premiers qui sont aveugles. Il y a cinq

vérifications.

Je lui demande qui est ce Captain Crunch.

« Oh, le capitaine. C'est probablement le

pirate téléphonique le plus légendaire. Il se fait

appeler Captain Crunch, d'après le célèbre sifflet

Cap'n Crunch 2600. » (Il y a plusieurs années, explique

Gilbertson, les fabricants de céréales pour petit-déjeuner

Cap'n Crunch ont offert un sifflet jouet dans chaque boîte en

guise de récompense pour le service Cap'n Crunch. D'une manière

ou d'une autre, un pirate téléphonique a découvert

que le sifflet jouet produisait par hasard un son parfait de 2600 cycles.

Lorsque l'homme qui se fait appeler Captain Crunch a été

transféré outre-mer en Angleterre avec son unité

de l'armée de l'air, il recevait des dizaines d'appels de ses

amis et les « coupait » - les rendait gratuits pour eux

- en soufflant dans son sifflet Cap'n Crunch à son extrémité.)

« Captain Crunch est l'un des plus vieux

pirates du téléphone », m'a dit Gilbertson. «

C'est un ingénieur qui a eu un jour des ennuis pour avoir joué

avec son téléphone, mais il ne peut pas s'arrêter.

Eh bien, ce type traverse le pays dans une camionnette Volkswagen avec

un standard téléphonique complet et un MF-er informatisé

super sophistiqué à l'arrière. Il s'arrête

devant une cabine téléphonique sur une autoroute isolée

quelque part, fait sortir un câble de son bus, le branche sur

le téléphone et reste assis pendant des heures, des jours

parfois, à envoyer des appels dans tout le pays, dans le monde

entier... »

De retour à mon motel, j'ai composé le

numéro qu'il m'avait donné pour « Captain Crunch

» et j'ai demandé G---- T-----, son vrai nom, ou du moins

le nom qu'il utilise quand il ne se précipite pas dans une cabine

téléphonique en émettant des bips MF plus vite

qu'une balle de fusil, et en filant comme un fantôme à

travers les lignes longue distance de la compagnie de téléphone.

Lorsque G---- T----- a répondu au téléphone

et que je lui ai dit que je préparais un article pour Esquire

sur les pirates téléphoniques, il est devenu très

indigné.

« Je ne fais pas ça. Je ne le fais

plus du tout. Et si je le fais, je le fais pour une seule et unique

raison. J'apprends à connaître un système. La compagnie

de téléphone est un système. Un ordinateur est

un système. Vous comprenez ? Si je fais ce que je fais, c'est

seulement pour explorer un système. Des ordinateurs. Des systèmes.

C'est mon truc. La compagnie de téléphone n'est rien d'autre

qu'un ordinateur. »

Un ton d'excitation contenue pénètre

dans la voix du capitaine lorsqu'il commence à parler des systèmes.

Il se met à prononcer chaque syllabe avec la délibération

feutrée d'un interlocuteur obscène.

« Ma Bell est un système que je veux

explorer. C'est un système magnifique, vous savez, mais Ma Bell

a foiré. C'est terrible parce que Ma Bell est un système

magnifique, mais elle a foiré. J'ai appris comment elle a foiré

grâce à deux enfants aveugles qui voulaient que je construise

un appareil. Un certain appareil. Ils disaient qu'il pouvait passer

des appels gratuits. Je n'étais pas intéressé par

les appels gratuits. Mais lorsque ces enfants aveugles m'ont dit que

je pouvais passer des appels vers un ordinateur, mes yeux se sont illuminés.

Je voulais en savoir plus sur les ordinateurs. Je voulais en savoir

plus sur les ordinateurs de Ma Bell. J'ai donc construit ce petit appareil.

Seulement, je l'ai mal construit et Ma Bell l'a découvert. Ma Bell peut détecter ce genre de choses. Ma Bell le sait. Donc

je suis strictement à l'écart de ce système maintenant.

Je ne le fais pas. Sauf pour apprendre. » Il fait une pause. «

Donc vous voulez écrire un article. Vous payez pour cet appel

? Raccrochez et appelez ce numéro. »

Il me donne un numéro dans une zone à

mille kilomètres au nord du sien. Je compose le numéro.

« Rebonjour. C'est le capitaine Crunch.

Vous me parlez depuis un numéro sans frais à Portland,

dans l'Oregon. Savez-vous ce qu'est un numéro sans frais ? Je

vais vous le dire. »

Il m'explique que presque tous les centraux du

pays disposent de numéros de test ouverts qui permettent aux

autres centraux de tester leurs connexions avec eux. La plupart de ces

numéros apparaissent par paires consécutives, comme le

302 956-0041 et le 956-0042. Eh bien, certains pirates du téléphone

ont découvert que si deux personnes de n'importe où dans

le pays composaient ces deux numéros consécutifs, elles

pouvaient parler ensemble comme si l'une avait appelé le numéro

de l'autre, sans frais pour l'une ou l'autre, bien entendu.

« Votre voix tourne en boucle dans une machine

de commutation 4A là-haut au Canada, et revient vers moi »,

me dit le capitaine. « Ma voix tourne en boucle là-haut

et revient vers vous. Et cela ne peut jamais coûter d'argent à

qui que ce soit. Le téléphone grésille et j'ai

compilé une liste de très nombreux numéros. Vous

seriez surpris si vous voyiez la liste. Je pourrais vous la montrer.

Mais je ne le ferai pas. Je ne suis plus là maintenant. Je ne

cherche pas à faire chier Ma Bell. Je sais mieux que ça.

Si je fais quelque chose, c'est pour la pure connaissance du Système.

Vous pouvez apprendre à faire des choses fantastiques. Avez-vous

déjà entendu huit tandems empilés ? Connaissez-vous

le bruit des tandems qui s'empilent et se déempilent ? Donnez-moi

votre numéro de téléphone. Ok. Raccrochez maintenant

et attendez une minute. »

Un peu moins d'une minute plus tard, le téléphone

sonna et le capitaine était en ligne, sa voix semblant beaucoup

plus excitée, presque excitée.

« Je voulais vous montrer ce que c'est que

d'empiler des tandems. D'empiler des tandems. » (Chaque fois que

le capitaine dit « empiler », on dirait qu'il se lèche

les lèvres.)

« Comment trouvez-vous la connexion que

vous avez actuellement ? » me demande le capitaine. « C'est

un tandem brut . Un tandem brut . Rien d'autre qu'un tandem. Maintenant,

je vais vous montrer ce que c'est que de faire un tandem. Décollage.

Atterrissage dans un endroit lointain. Pour faire un tandem, faites

plusieurs allers-retours à travers le pays, puis foncez jusqu'à

Moscou.

« Écoutez, » continue le capitaine

Crunch. « Écoutez. J'ai une ligne de raccordement sur mon

tableau ici, et je vais vous faire entendre comment je monte et démonte

des tandems. Écoutez ça. Ça va vous époustoufler.

»

J'entends d'abord une pulsation ultra rapide de

tonalités de téléphone flûtées, puis

une pause, puis une autre explosion de tonalités, puis une autre,

puis une autre. Chaque explosion est suivie d'un bip sonore.

« Nous avons maintenant quatre tandems empilés

», dit le capitaine Crunch, d'un ton quelque peu distant. «

Cela fait quatre tandems empilés. Vous savez ce que cela signifie

? Cela signifie que je vais faire deux allers-retours à travers

le pays avant de venir chez vous. Je suis connu pour avoir empilé

vingt tandems à la fois. Maintenant, comme je l'ai dit, je vais

filer vers Moscou. »

Il y a une nouvelle série plus longue d'impulsions

de bip sur la ligne, un bref silence, puis une sonnerie.

« Bonjour », répond une voix

lointaine.

« Bonjour. Est-ce l'ambassade américaine

à Moscou ? »

« Oui, monsieur. Qui est-ce qui appelle

? » dit la voix.

"Oui. C'est un tableau de test ici à

New York. Nous appelons pour vérifier les circuits, voir quel

genre de lignes vous avez. Tout va bien à Moscou ?"

"D'accord?"

« Eh bien, oui, comment vont les choses

là-bas ? »

« Oh. Eh bien, tout va bien, je suppose.

»

« D'accord. Merci. » Ils raccrochent,

laissant derrière eux une série confuse de bips sonores

suspendus au milieu de l'éther à la suite de l'appel avant

de se dissoudre.

Le capitaine est content. « Vous me croyez

maintenant, n'est-ce pas ? Vous savez ce que j'aimerais faire ? J'aimerais

appeler votre rédacteur en chef chez Esquire et lui montrer à

quoi ressemble le bruit d'empilage et de désempilage de tandems.

Je vais lui offrir un spectacle qui va lui couper le souffle . Quel

est son numéro ? »

Je demande au capitaine quel genre d'appareil

il utilisait pour accomplir tous ses exploits. Le capitaine est ravi

de la question.

« On pouvait dire que c'était spécial,

n'est-ce pas ? Dix impulsions par seconde. C'est plus rapide que l'équipement

de la compagnie de téléphone. Croyez-moi, cet appareil

est l' appareil le plus célèbre du pays. Il n'y a pas

d'autre appareil comme lui. Croyez-moi. »

« Oui, j'en ai entendu parler. D'autres

pirates du téléphone m'en ont parlé. »

"Ils ont fait référence à

mon, euh, unité ? Qu'ont-ils dit ? Juste par curiosité,

vous ont-ils dit que c'était une unité hautement sophistiquée

commandée par ordinateur, avec couplage acoustique pour les sorties

de réception et un tableau de commutation avec capacité

de liaison de lignes multiples ? Vous ont-ils dit que la tolérance

de fréquence est garantie de ne pas dépasser 0,05 pour

cent ? La tolérance d'amplitude inférieure à 0,01

décibel ? Ces impulsions que vous avez entendues étaient

parfaites. Elles arrivent juste plus vite que la compagnie de téléphone.

C'étaient des amplificateurs opérationnels de haute précision.

Les amplificateurs opérationnels sont des amplificateurs d'instrumentation

conçus pour une amplification ultra-stable, une distorsion super

faible et une réponse en fréquence précise. Vous

ont-ils dit qu'il peut fonctionner à des températures

de -55 °C à +125 °C ?"

J'avoue qu'ils ne m'ont pas dit tout ça.

« Je l'ai construit moi-même »,

poursuit le capitaine. « Si vous deviez aller acheter les composants

chez un grossiste industriel, cela vous coûterait au moins 1 500

dollars. J'ai travaillé autrefois pour une société

de semi-conducteurs et tout cela ne m'a pas coûté un centime.

Vous voyez ce que je veux dire ? Vous ont-ils raconté comment

j'ai pu faire passer un appel téléphonique dans le monde

entier ? Je vais vous dire comment j'ai fait. J'ai appelé Tokyo

vers l'intérieur, qui m'a connecté à l'Inde, l'Inde

m'a connecté à la Grèce, la Grèce m'a connecté

à Pretoria, en Afrique du Sud, l'Afrique du Sud m'a connecté

à l'Amérique du Sud, je suis allé d'Amérique

du Sud à Londres, j'ai eu un opérateur de Londres qui

m'a connecté à un opérateur de New York, j'ai eu

un opérateur de New York qui m'a connecté à un

opérateur de Californie qui a sonné au téléphone

à côté de moi. Inutile de dire que j'ai dû

crier pour m'entendre. Mais l'écho était loin. Fantastique.

Avec un retard. Il y avait un retard de vingt secondes, mais je pouvais

m'entendre parler à moi-même. »

« Vous voulez dire que vous parliez dans

le micro d'un téléphone et que vous envoyiez votre voix

dans le monde entier jusqu'à votre oreille via un téléphone

de l'autre côté de votre tête ? » demandai-je

au capitaine. J'eus la vision de quelque chose de vaguement autoérotique

qui se passait, d'une manière électronique complexe.

« C'est vrai », a déclaré

le capitaine. « J'ai aussi envoyé ma voix dans le monde

entier, dans un sens, en allant vers l'est sur un téléphone

et vers l'ouest sur l'autre, en passant par le câble dans un sens,

par satellite dans l'autre, en revenant ensemble au même moment,

en faisant sonner les deux téléphones simultanément

et en les décrochant et en renvoyant ma voix dans les deux sens

à travers le monde. Wow. C'était époustouflant.

»

« Tu veux dire que tu es assis là

avec tes deux téléphones sur l'oreille et que tu te parles

à toi-même partout dans le monde », dis-je incrédule.

« Ouais. Hum hum. C'est ce que je fais.

Je connecte les téléphones ensemble et je m'assois là

et je parle. »

« Que dis-tu ? Que te dis-tu quand tu es

connecté ? »

« Oh, tu sais. Bonjour test un deux trois

», dit-il d'une voix grave.

« Bonjour test un deux trois », se

répondit-il d'une voix aiguë.

« Bonjour test un deux trois », répète-t-il

encore, à voix basse.

« Bonjour test un deux trois », répond-il

d'une voix aiguë.

« Parfois je fais ça : Bonjour ,

bonjour , bonjour, bonjour , bonjour », dit-il en s'interrompant

et en éclatant de rire.

Pourquoi Captain Crunch n'écoute presque plus les téléphones

En utilisant les codes internes des compagnies

de téléphone, les pirates téléphoniques

ont appris une méthode simple pour mettre les téléphones

sur écoute. Les opérateurs des compagnies de téléphone

ont devant eux un panneau sur lequel se trouvent des prises de vérification.

Cela leur permet de se connecter aux conversations en cas d'urgence,

d'écouter une ligne pour déterminer si la ligne est occupée

ou si les circuits sont occupés. Les pirates téléphoniques

ont appris à émettre des bips pour les codes qui les conduisent

à un opérateur de vérification, à lui dire

qu'ils sont des aiguilleurs d'un autre indicatif régional qui

testent les lignes de vérification. Une fois que l'opérateur

les a connectés à la ligne de vérification, ils

disparaissent dans le panneau à toutes fins pratiques, se glissent

inaperçus dans l'un des 10 000 à 100 000 numéros

de ce central sans que l'opérateur de vérification ne

sache ce qu'ils font, et bien sûr sans que les deux parties de

la connexion sachent qu'un auditeur fantôme est présent

sur leur ligne.

Vers la fin de ma première conversation

d’une heure avec lui, j’ai demandé au capitaine s’il

mettait parfois les téléphones sur écoute.

« Oh non. Je ne fais pas ça. Je ne

pense pas que ce soit bien », m'a-t-il dit fermement. «

J'ai le pouvoir de le faire mais je ne... Eh bien, une fois, juste une

fois, je dois admettre que je l'ai fait. Il y avait cette fille, Linda,

et je voulais savoir... vous savez. J'ai essayé de l'appeler

pour un rencard. J'avais un rencard avec elle le week-end dernier et

je pensais qu'elle m'aimait bien. Je l'ai appelée, mec, et sa

ligne était occupée, et j'ai continué à

appeler et elle était toujours occupée. Eh bien, je venais

d'apprendre ce système de saut dans les lignes et je me suis

dit : « Hmmm. Pourquoi ne pas juste voir si ça marche.

Ça la surprendrait si tout d'un coup j'apparaissais sur sa ligne.

Ça l'impressionnerait, au moins. » Alors je l'ai fait.

J'ai fait un MF dans la ligne. Mon MF-er est suffisamment puissant lorsqu'il

est branché directement sur le micro pour déclencher une

ligne de vérification sans utiliser d'opérateur comme

les autres phreaks téléphoniques doivent le faire.

« Je me suis faufilé dans la file

et elle était là, en train de parler à un autre

petit ami. Elle lui parlait gentiment. Je n'ai pas émis un son

parce que j'étais tellement dégoûté. Alors

j'ai attendu qu'elle raccroche, l'écoutant dire des mots doux

à l'autre gars. Vous savez. Donc dès qu'elle a raccroché,

je l'ai immédiatement raccrochée et tout ce que j'ai dit,

c'est : "Linda, c'est fini". Et j'ai raccroché. Et

ça lui a fait sauter la tête. Elle n'arrivait pas à

comprendre ce qui s'était passé.

« Mais c'était la seule fois. Je

l'ai fait en pensant que je la surprendrais, que je l'impressionnerais.

C'était tout ce que j'avais l'intention de faire, et ça

m'a vraiment fait très mal, et... et depuis lors, je ne vais

plus dans les coffres de vérification. »

Quelques instants plus tard, ma première

conversation avec le capitaine prend fin.

« Écoutez, dit-il, le moral un peu

revigoré, écoutez. Ce que vous allez entendre quand je

raccrocherai, c'est le bruit des tandems qui se dépilent. Des

couches après couches de tandems qui se dépilent jusqu'à

ce qu'il ne reste plus rien de la pile, jusqu'à ce qu'elle fonde

dans le néant. Piou, piou, piou, piou », conclut-il, sa

voix devenant un murmure à chaque piou.

Il raccroche. Le téléphone se met

soudain à émettre quatre spasmes : kachink cheep. Kachink

cheep kachink cheep kachink cheep, et la connexion complexe s'est effacée

comme le sourire du chat du Cheshire.

Le MF Boogie Blues

Le numéro suivant que je choisis

dans la liste des Illuminati téléphonistes, préparée

pour moi par l' inventeur de la boîte bleue, est un numéro

de Memphis. C'est le numéro de Joe Engressia , le premier et

peut-être encore le plus accompli des téléphonistes

aveugles.

Il y a trois ans, Engressia a fait sensation dans

les journaux et magazines de toute l'Amérique pendant neuf jours

parce qu'il avait été découvert en train de siffler

des communications longue distance gratuites pour ses camarades de l'Université

de Floride du Sud. Engressia était né avec une oreille

parfaite ; il pouvait siffler les tonalités téléphoniques

mieux que les équipements de la compagnie de téléphone.

Engressia aurait pu continuer à siffler

dans le noir pour quelques amis jusqu'à la fin de sa vie si la

compagnie de téléphone n'avait pas décidé

de le dénoncer. Il fut averti, sanctionné par l'université

et toute l'affaire fut rendue publique. Dans les mois qui suivirent

les reportages des médias sur son talent, Engressia commença

à recevoir des appels étranges. Il y eut des appels d'un

groupe de jeunes de Los Angeles qui pouvaient faire des choses très

étranges avec les circuits bizarres de General Telephone and

Electronics dans les banlieues de Los Angeles. Il y eut des appels d'un

groupe de jeunes, pour la plupart aveugles, de ----, en Californie,

qui avaient fait des expériences intéressantes avec des

sifflets et des boucles de test Cap'n Crunch. Il y avait un groupe à

Seattle, un groupe à Cambridge, dans le Massachusetts, quelques-uns

de New York, quelques-uns éparpillés à travers

le pays. Certains d'entre eux s'étaient déjà équipés

de cassettes et d'appareils électroniques MF. Pour certains de

ces groupes, c'était la première fois qu'ils entendaient

parler des autres.

La révélation d'Engressia a été

le catalyseur qui a permis de relier les différents centres de

phreaks téléphoniques entre eux. Ils ont tous appelé

Engressia. Ils lui ont parlé de ce qu'il faisait et de ce qu'ils

faisaient. Puis il leur a parlé les uns des autres - les centres

régionaux dispersés et les phreakers téléphoniques

indépendants solitaires -, leur a donné leurs numéros

de téléphone respectifs et, en l'espace d'un an, les centres

de phreaks téléphoniques dispersés étaient

devenus un réseau clandestin national.

Joe Engressia n'a que vingt-deux ans (aujourd'hui),

mais dans le réseau des phreaks du téléphone, il

est le « vieil homme », auquel les phreaks accordent une

certaine vénération de la compagnie de téléphone

envers Alexander Graham Bell. Il a rarement besoin de passer des appels

désormais. Les phreaks du téléphone l'appellent

tous et lui font part des nouveaux trucs, des nouveaux codes, des nouvelles

techniques qu'ils ont appris. Chaque nuit, il est assis comme une araignée

aveugle dans son petit appartement, recevant des messages de chaque

vrille de sa toile. C'est presque une fierté pour Joe qu'ils

l' appellent ...

Mais quand je l'ai rejoint dans son appartement

de Memphis ce soir-là, Joe Engressia était seul, nerveux

et bouleversé.

« Mon Dieu, je suis contente que quelqu'un

ait appelé. Je ne sais pas pourquoi ce soir, de tous les soirs,

je ne reçois aucun appel. Ce type du coin s'est encore saoulé

ce soir et m'a encore fait des avances. Je n'arrête pas de lui

dire que nous ne nous entendrons jamais sur ce sujet, si tu vois ce

que je veux dire. J'essaie de prendre ça à la légère,

tu sais, mais il ne comprend pas. Je l'entends là-bas devenir

encore plus saoul et je ne sais pas ce qu'il va faire ensuite. C'est

juste que je suis vraiment toute seule ici. Je viens d'emménager

à Memphis, c'est la première fois que je vis seule, et

je détesterais que tout s'effondre maintenant. Mais je n'irai

pas au lit avec lui. Je ne suis tout simplement pas très intéressée

par le sexe et même si je ne peux pas le voir, je sais qu'il est

moche.

« Tu as entendu ça ? C'est lui qui

tape une bouteille contre le mur dehors. Il est sympa. Bon, oublie ça.

Tu fais un reportage sur les pirates du téléphone ? Écoute

ça. C'est le blues de MF Boogie . »

Effectivement, une version sautillante de Muskrat

Ramble se fraye un chemin sur la ligne, chaque note étant une

de ces tonalités de téléphone longue distance.

La musique s'arrête. Une énorme voix rugissante me fait

claquer le téléphone de l'oreille : « ET LA QUESTION

EST... » rugit la voix, « UNE PERSONNE AVEUGLE PEUT-ELLE

BRANCHER UN AMPLIFICATEUR TOUT SEUL ? »

Le rugissement cesse. Une voix aiguë, celle

d'un opérateur, le remplace. « Ici Southern Braille Tel.

& Tel. J'ai la tonalité, je vais téléphoner.

»

Cela est suivi d'une série rapide de tonalités

MF, d'un "kachink" rapide et d'une voix profonde et rassurante

: "Si vous avez besoin de soins à domicile, appelez l'association

des infirmières visiteuses. L'heure locale à Honolulu

est 16h32".

Joe reprit sa voix de Joe : « Est-ce que

nous sommes d'accord ? " S� , s�

", dit le Mexicain aveugle. Hum. Oui. Veux-tu connaître le

temps qu'il fait à Tokyo ? »

Cette séquence rapide et maniaque de cascades

de vaudeville et de blagues sur les garçons aveugles parvient

à détourner l'attention de Joe de son bourreau seulement

le temps qu'elle dure.

« La raison pour laquelle je suis à

Memphis, la raison pour laquelle je dois dépendre de ce type

homosexuel, c'est que c'est la première fois que je peux vivre

seul et faire des voyages téléphoniques tout seul. J'ai

été banni de tous les bureaux centraux autour de chez

moi en Floride, ils me connaissaient trop bien, et à l'université,

certains de mes collègues universitaires me harcelaient toujours

parce que j'étais tout le temps au téléphone public

du dortoir et se moquaient de moi à cause de mon gros cul, que

j'ai bien sûr, c'est mon programme d'embonpoint physique, mais

je n'aime pas l'entendre tous les jours, et si je ne peux pas faire

de trips téléphoniques et de phreaks téléphoniques,

je ne peux pas imaginer ce que je ferais, j'y ai consacré les

trois quarts de ma vie.

« J'ai déménagé à

Memphis parce que je voulais être indépendant et aussi

parce qu'il y a un système de commutation crossbar numéro

5 et quelques petits quartiers intéressants de compagnies de

téléphone indépendantes à proximité

et jusqu'à présent, ils ne semblent pas savoir qui je

suis, donc je peux faire du tripping téléphonique, et

pour moi, le tripping téléphonique est tout aussi important

que le phreaking téléphonique. »

Joe explique que pour faire un coup de fil, il

faut commencer par appeler la salle de commutation d'un central téléphonique.

Il explique à l'opérateur, d'une voix polie et sérieuse,

qu'il est un étudiant aveugle qui s'intéresse aux téléphones

et qu'il pourrait peut-être faire une visite guidée de

la station de commutation. À chaque étape de la visite,

Joe aime toucher et sentir les relais, caresser les circuits de commutation,

les tableaux de distribution, les dispositifs de barre transversale.

Ainsi, lorsque Joe Engressia fait un appel téléphonique,

il se fraye un chemin à travers les circuits du jardin de campagne

aux chemins bifurqués, il sent les interrupteurs se déplacer,

les relais se trompant, les barres transversales pivoter, les tandems

s'engager et se désengager alors même qu'il entend - avec

une tonalité parfaite - ses impulsions MF faire danser tout le

système Bell au rythme de sa mélodie.

Il y a un mois à peine, Joe a retiré toutes

ses économies de sa banque et a quitté la maison, malgré

les protestations émotives de sa mère. « J’ai

presque fui la maison », aime-t-il dire. Joe a trouvé un

petit immeuble sur Union Avenue et a commencé à faire

des voyages téléphoniques. Il prenait un bus à

cent soixante kilomètres au sud, dans le Mississippi, pour voir

des équipements Bell à l’ancienne, toujours utilisés

dans plusieurs États, ce qui le rendait perplexe. Il prenait

un bus à cinq cents kilomètres jusqu’à Charlotte,

en Caroline du Nord, pour voir des équipements expérimentaux

flambant neufs. Il louait un taxi pour le conduire à vingt kilomètres

dans une banlieue pour visiter les bureaux d’une petite compagnie

de téléphone dont le système de routage présentait

des particularités intéressantes. Il passait les meilleurs

moments de sa vie, disait-il, la plus grande liberté et le plus

grand plaisir qu’il ait jamais connu.

Ce mois-là, il avait fait très peu

de piratage téléphonique longue distance avec son propre

téléphone. Il avait commencé à postuler

pour un emploi auprès de la compagnie de téléphone,

m'a-t-il dit, et il voulait rester à l'écart de tout ce

qui est illégal.

« N’importe quel travail fera l’affaire,

n’importe quoi d’aussi subalterne que le plus humble des opérateurs.

C’est probablement tout ce qu’ils me donneraient parce que

je suis aveugle. Même si j’en savais probablement plus que

la plupart des aiguilleurs. Mais ce n’est pas grave. Je veux travailler

pour Ma Bell. Je ne déteste pas Ma Bell comme le font Gilbertson

et certains fanatiques du téléphone. Je ne veux pas la

déranger. Avec moi, c’est le plaisir de la connaissance

pure. Il y a quelque chose de beau dans le système quand on le

connaît intimement comme moi. Mais je ne sais pas ce qu’ils

savent de moi ici. J’ai une sensation très intuitive de

l’état de la ligne sur laquelle je suis, et je pense qu’ils

me surveillent de temps en temps ces derniers temps, mais je n’ai

pas fait grand-chose d’illégal. Je dois passer quelques

appels aux aiguilleurs de temps en temps, ce qui n’est pas strictement

légal, et une fois, j’ai pris de l’acide et j’ai

eu ces hallucinations auditives comme si j’étais piégé

et que ces avions me bombardaient en piqué, et tout d’un

coup, j’ai dû téléphoner. Je suis sorti de

là. Pour une raison que j'ignore, j'ai dû appeler Kansas

City, mais c'est tout.

Un avertissement est émis

À ce moment-là, vers une heure

de l'après-midi, un coup violent à la porte de ma chambre

d'hôtel interrompt notre conversation. Devant la porte, je tombe

sur un agent de sécurité en uniforme qui m'informe qu'un

« appel d'urgence » a été passé pour

moi pendant que j'étais en ligne et que la réception l'a

envoyé me prévenir. Deux secondes

après avoir dit au revoir à Joe et raccroché, le

téléphone sonne.

« À qui parlais-tu ? » demande

la voix agitée. La voix appartient au capitaine Crunch. «

J'ai appelé parce que j'ai décidé de te prévenir

de quelque chose. J'ai décidé de te prévenir d'être

prudent. Je ne veux pas que ces informations que tu obtiens parviennent

aux milieux radicaux. Je ne veux pas qu'elles tombent entre de mauvaises

mains. Que dirais-tu si je te disais qu'il est possible que trois pirates

téléphoniques saturent le système téléphonique

de la nation. Le saturent. Le remplissent. Tout. Je sais comment faire.

Je ne vais pas le dire. Un de mes amis a déjà saturé

les lignes entre Seattle et New York. Il l'a fait avec un MF-er informatisé

relié à un central spécial du Manitoba. Mais il

existe d'autres moyens plus simples de le faire. »

Seulement trois personnes ? Je demande. Comment

est-ce possible ?

« Avez-vous déjà entendu parler

de la fréquence de surveillance des longues files ? Savez-vous

comment empiler des tandems avec 17 et 2600 ?

Eh bien, je vous conseille de vous renseigner à ce sujet. Je

ne vais pas vous le dire. Mais quoi que vous fassiez, ne laissez pas

cela tomber entre les mains de l'underground radical. »

(Plus tard, Gilbertson, l'inventeur, avoua que

même s'il avait toujours été sceptique quant aux

affirmations du capitaine sur le potentiel de sabotage des pirates téléphoniques

qui s'emparent des lignes téléphoniques, il avait récemment

entendu certaines démonstrations qui l'avaient convaincu que

le capitaine ne parlait pas en vain. « Je pense qu'il faudrait

plus de trois personnes, en fonction du nombre de machines comme celle

du capitaine Crunch disponibles. Mais même si le capitaine a l'air

un peu bizarre, il s'avère généralement qu'il sait

de quoi il parle. »)

« Vous savez, » continue le capitaine

Crunch sur un ton de réprimande, « vous savez que les jeunes

pirates du téléphone appellent Moscou tout le temps. Supposons

que tout le monde appelle Moscou. Je ne suis pas de droite. Mais je

tiens à ma vie. Je ne veux pas que les communistes viennent me

balancer une bombe sur la tête. C'est pourquoi je dis qu'il faut

faire attention à qui reçoit ces informations. »

Le capitaine se lance soudainement dans une diatribe

contre ces fanatiques du téléphone qui n'aiment pas la